前言之前在使用Ubuntu时,Ubuntu一直都是固定分配为一个IP,今天和其他师傅交流的时候分配的IP突然改了,当时打开VMware看IP,改.ssh感觉非常狼狈,于是回来就为其配置一下静态IP

这里参考了网上的一篇 Blog 在 Ubuntu 中设置静态 IP——Linux IP 地址教程

但因为现在配置文件的某些变量的弃用,我们需要进行部分的设置更改。

确定IP我们首先需要确定自己要设定的静态IP、网关、 适配器名称

我们可以使用 ip a 或是 ifconfig -a 来获取

我获取到的为:

1234567891011121314151617181920212223242526272829303132333435363738394041424344 mindedness on ~/Shares/pwn # ifconfigdocker0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 inet 172.17.0.1 netmask 255.255.0.0 broadcast 172.17.255. ...

前言参加了一次大综合测试,自己发挥还行,但是说实话结果惨不忍睹 T.T

可能是因为从来没有做过信息收集、渗透测试之类的事吧,别人能够找到的很多东西都很难找到

闲话就这么多了,看看这次大综合给的题目

相关附件

信息搜集这次测试是在内网进行的,提交flag是在佬自己开的GZCTF上面提交。

这里借用其他小组的一个信息搜集结果

pwn环节开始测试 15min 后,出题师傅在 192.168.2.247 上开启了 9900端口,nc可以发现是一道pwn题目。

在出题师傅处拿到二进制文件,发现是一个ret2libc

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112113114115116117 ...

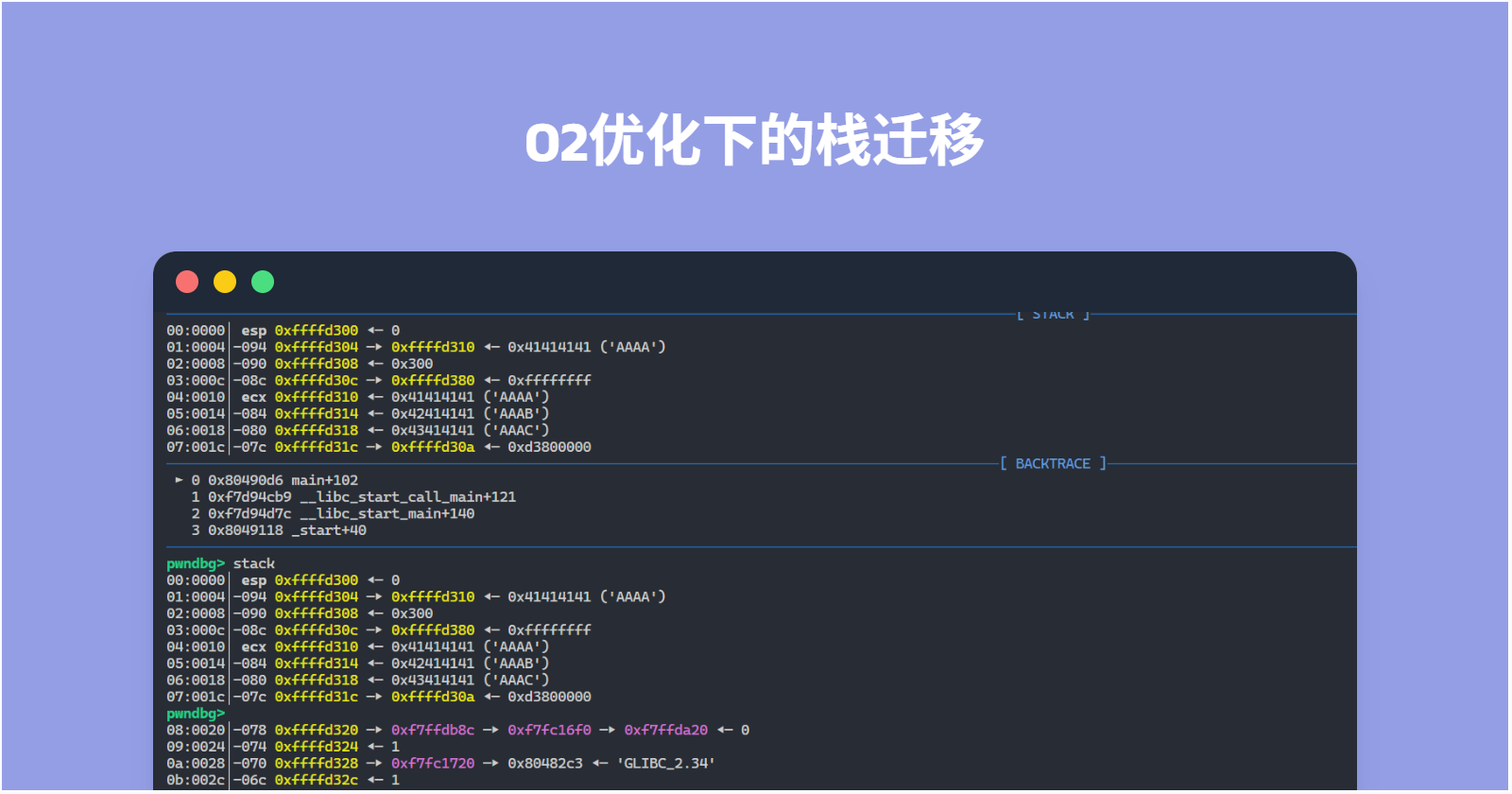

前言最近看Bilibili看到了O2优化的栈溢出,发现O2优化的pwn题是挺有意思的,因而写这篇博客。

【树木】简单的栈溢出漏洞?开启O2优化之后一切都不一样了!哔哩哔哩

相关附件

对其代码的简单复现类似构造题目12345678910111213141516171819//gcc ./o2_pwn.c -o o2_pwn -fno-stack-protector -no-pie -O2 -m32#include<stdio.h>char name[0x1000];void backdoor() __attribute__((used));void backdoor() { system("/bin/sh");}int main(){ char buf[0x80]; puts("Show me your name:"); read(0,name,0x800); puts("Password:"); read(0,buf,0x300);}

...

WriteUp

未读前言这次UCSC就写了半个小时不到,十有八九是学校的问题 T.T

学校怎么这么坏啊

相关附件

FoBido

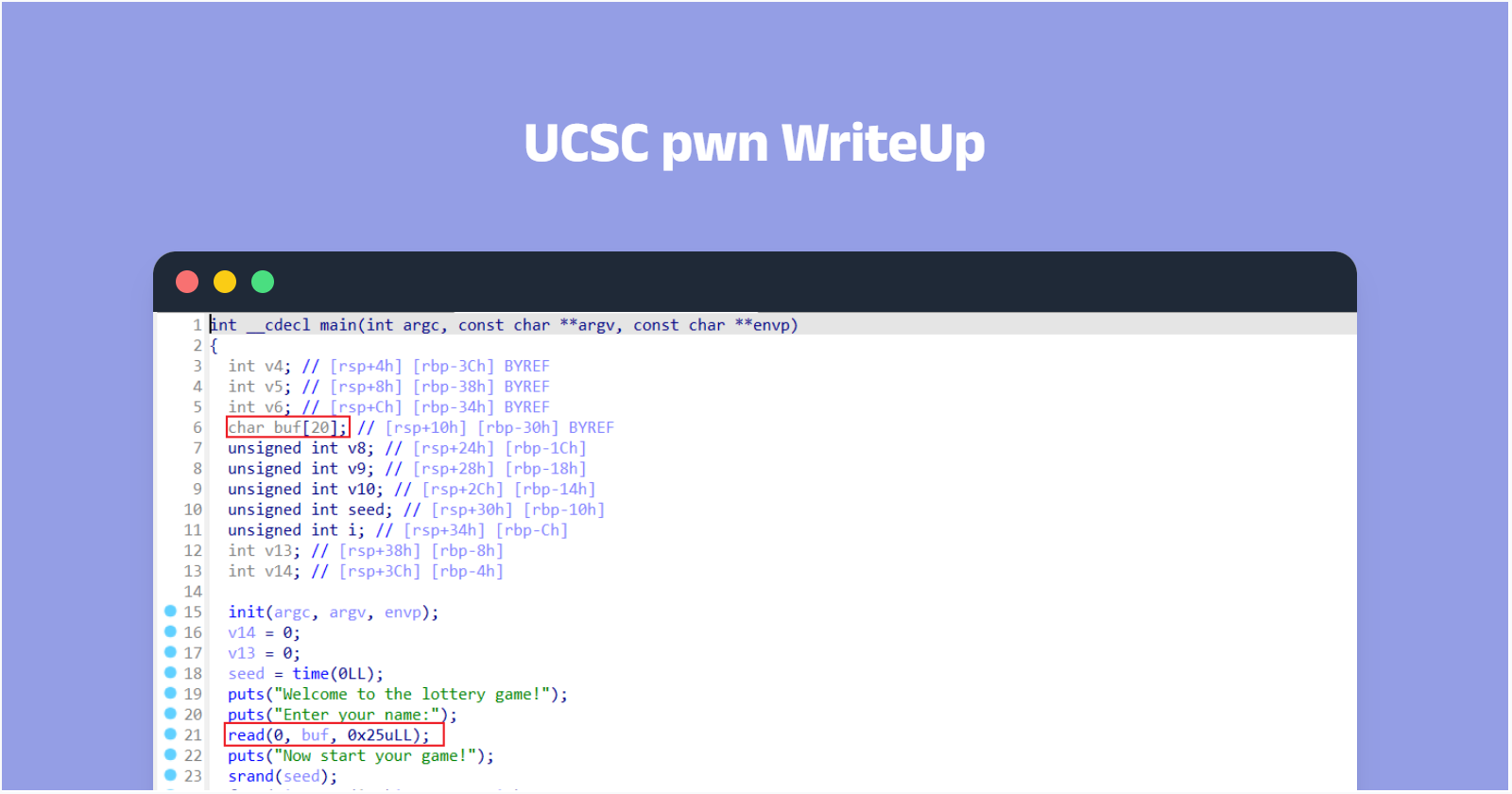

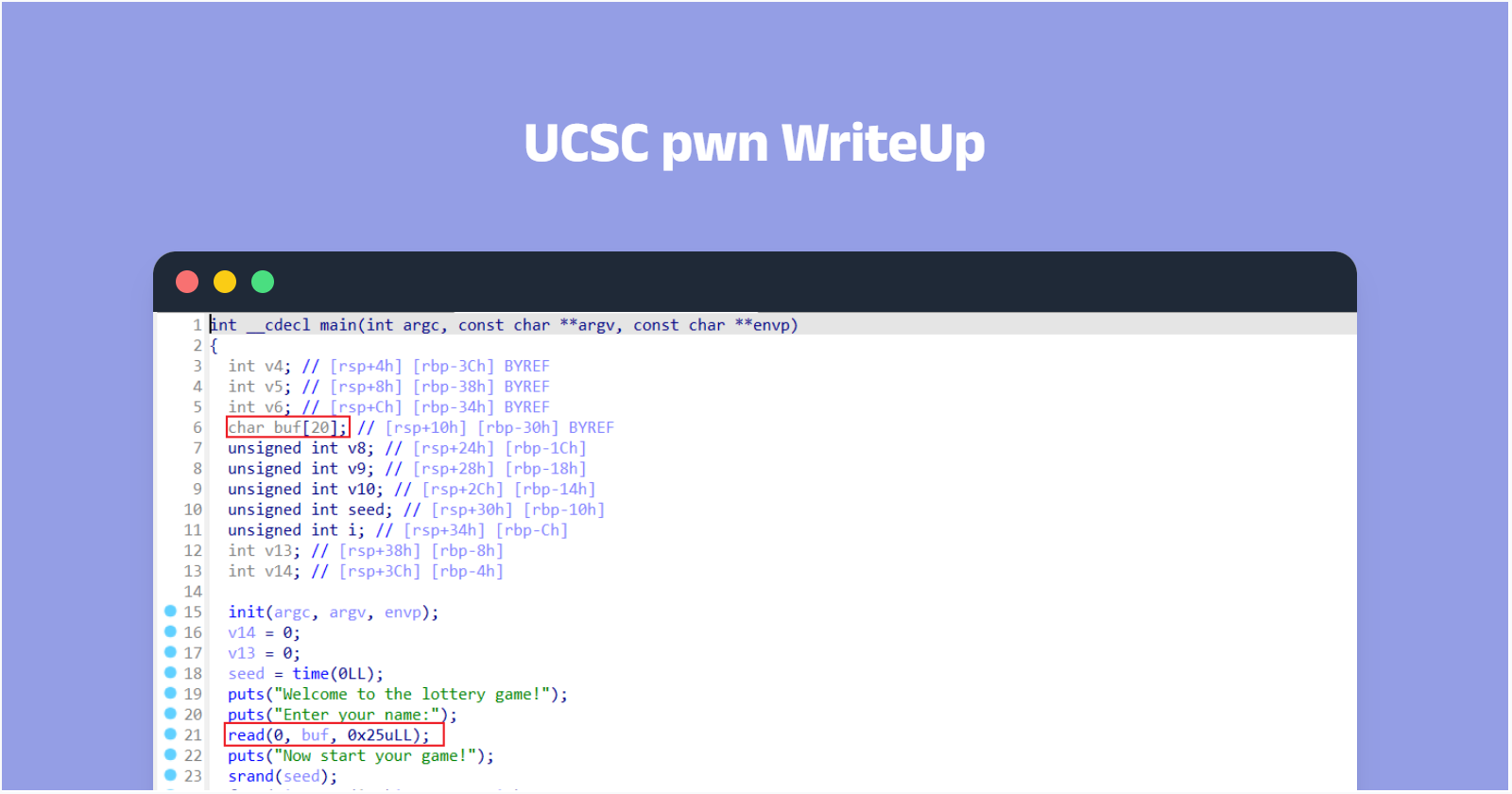

第一眼就看到栈溢出

可以溢出到seed

则rand()变得可预测

Tip:

这里的可预测是在固定Seed下的随机数 顺序及数字 完全相同,有时环境不同,模拟结果也会不同。

我没学过ctype,又怕线上环境不一样,直接不选择模拟,直接选择开干

12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667686970from pwn import *file = "./BoFido" elf = ELF(file)context(arch=elf.arch, os='linux')a, b, c = 0, 0, 0j = [[],[],[]]def play_round(io, round_num): global a, b, c ...

pwn学习之路

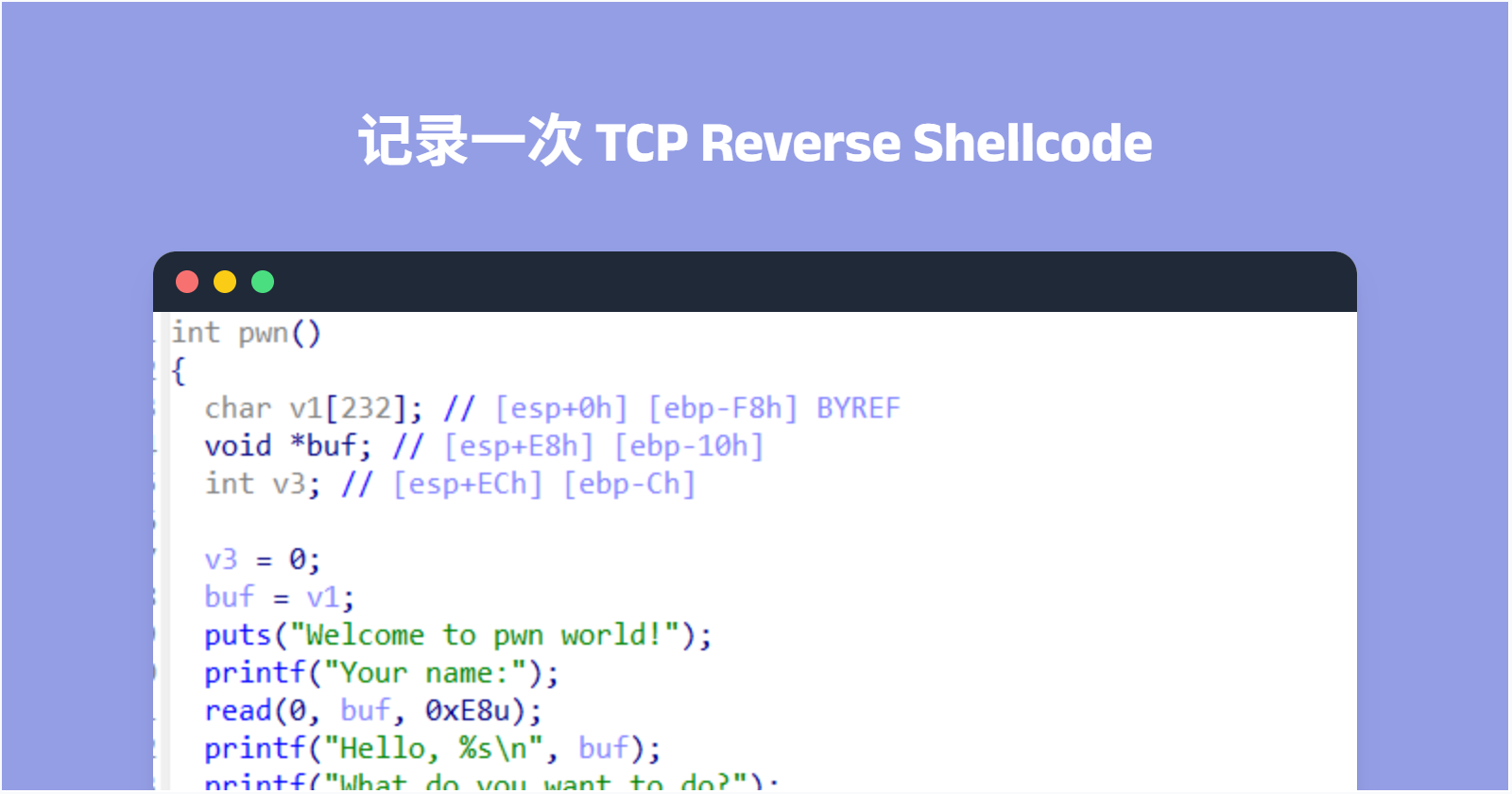

未读前言打了一次学校举办的 网安赛,里面就两个 Pwn题 这个学校就是逊啦

附件在github里 Learning-Record/记录一次 Ret2Shellcode at main · MindednessKind/Learning-Record

ChallengeChecksecCheckSec:

123456789101112[*] '/home/mindedness/Shares/pwn/attachment' Arch: i386-32-little RELRO: Full RELRO Stack: No canary found NX: NX unknown - GNU_STACK missing PIE: PIE enabled Stack: Executable RWX: Has RWX segments SHSTK: Enabled IBT: Enabled Str ...